<< [[2022-06-29]] | [[2022-07-01]] >>

工具的道与术: 道,是指这个工具内在的哲学,如果你觉得哲学这个词太大了,也可以叫它逻辑。一个工具的优雅之处就体现在「道」上,「道」虽然貌似虚无缥缈,它却是最容易区分同类型工具之间不同之处的东西。 术,就是技术层面,这个工具怎么操作,怎么用起来。

洞态IAST初始¶

0x01简介¶

洞态专注于为企业提供 DevSecOps 解决方案,让企业运行的代码更安全。 洞态 IAST 是一个完全开源的 IAST 项目,拥有专业的安全研发团队以及来自各行各业的安全专家们共同维护的开源项目。

-

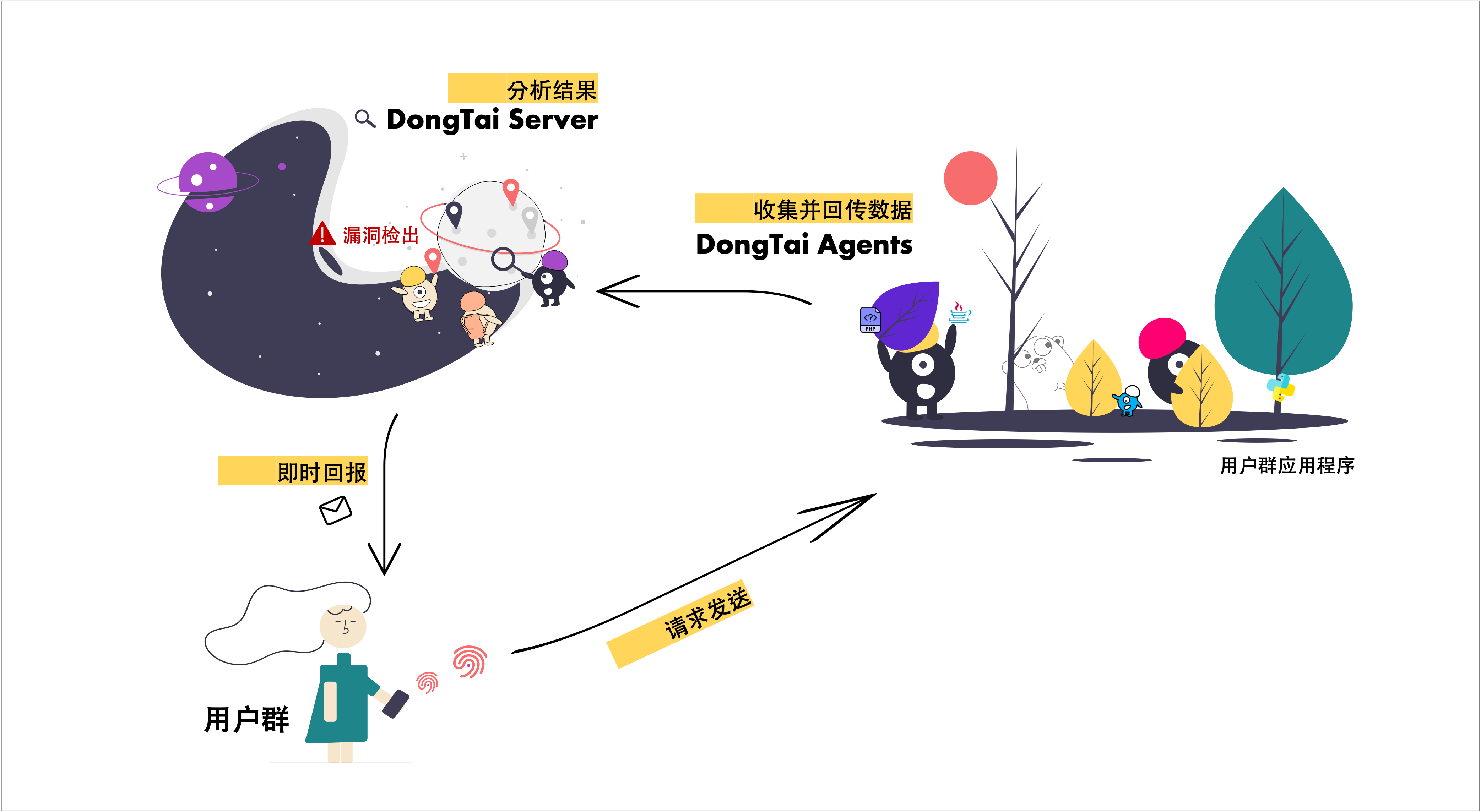

在常规的操作中,Web 应用程序会收到来自用户的 HTTP 请求。

-

插桩在 Web 应用程序的 DongTai Agent 将监控和收集流量中的数据,并将数据发送至 DongTai Server 端。

-

所有收集到的数据都会在 DongTai Server 端上进行分析, 当识别漏洞,服务器将通报用户, 用户可在管理服务器上查看完整的漏洞报告。

0x02架构图¶

0x03核心能力¶

- 支持的检测语言:Java、Python、PHP、Go

- 多环境部署方案:Docker、Kubernetes

- SaaS 体验服务

- 2 周稳定发版率

- 全面精确的应用漏洞测试

- 开源组件漏洞和风险分析

- 应用漏洞自动化验证和溯源

- 全面详细的漏洞分析和定位

- 检测能力自定义:敏感信息,硬编码

- 便捷的 DevSecOps 流程接入

- 稳定成长的社区生态

- 强大的在线靶场

0x04 IAST¶

交互式应用安全测试(Interactive Application Security Testing)是 Gartner 在 2012 年提出的一项新的应用安全测试方案。

IAST 相当于 DAST 和 SAST 的组合,是一种相互关联的运行时安全检测技术。 它通过使用部署在 Web 应用程序上的 Agent 来监控运行时发送的流量并分析流量流以实时识别安全漏洞。

IAST 能提供更高的测试准确性,并详细的标注漏洞在应用程序代码中的确切位置,来帮助开发人员达到实时修复。

ISAT类型¶

IAST 安全检测工具分成 被动式 IAST 和 主动式 IAST。

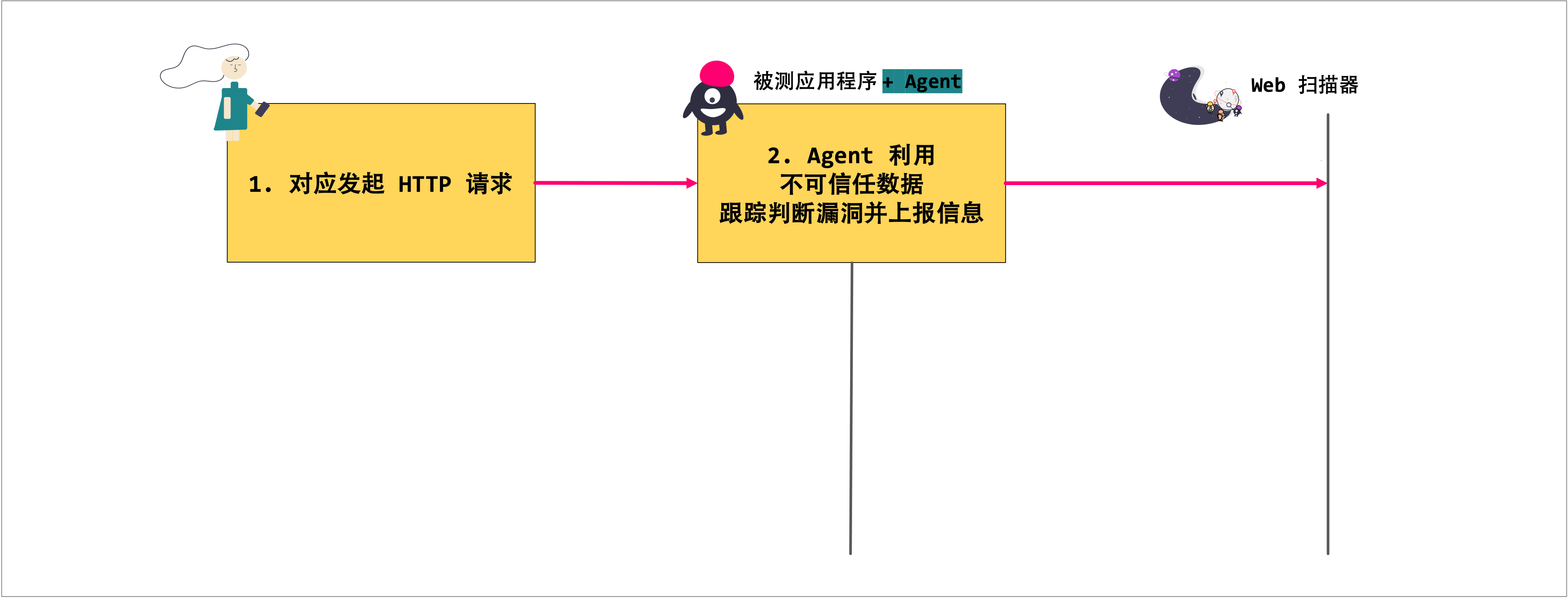

被动式IAST¶

- 原理:需要在安全测试环境中使用 Agent 对应用程序进行监控。它将利用功能测试如:

输入、请求、数据库访问等来收集的数据后进行漏洞分析,因此不需要主动运行专门的攻击测试。(如动态IAST) - 主要优势:只需要业务测试(手动或自动)来触发安全测试,通过测试流量即可实时的进行漏洞检测,并不会影响同时运行的其他测试活动。

主动式IAST¶

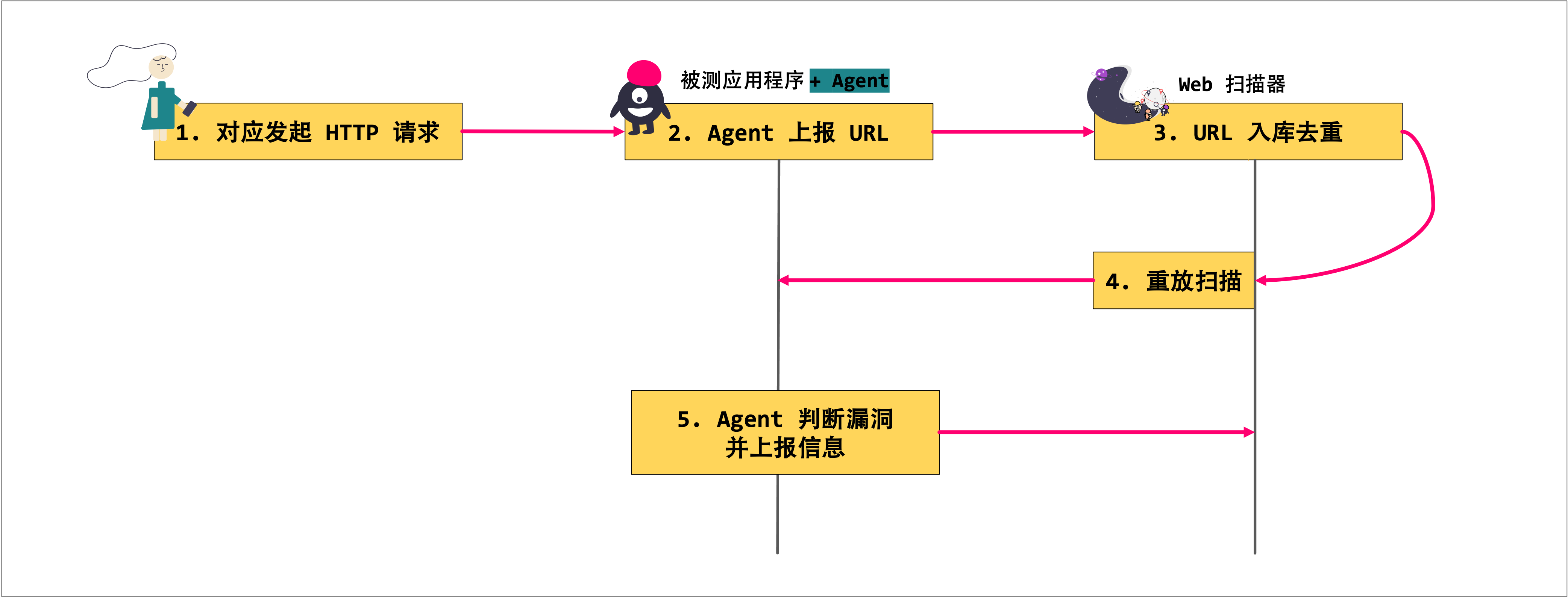

- 原理:将 DAST 解决方案(Web 扫描器)和在应用程序服务器内部的 Agent 相结合, Agent 将根据 Web 扫描器提供的功能验证现有漏洞。

0x05Quickstart¶

注册SAAS¶

注册成功后,没收到邮件。尝试登录屡次失败,未找到找回密码功能,重新注册需使用不同的用户名、mail、手机号

私有化部署¶

docker-compose¶

官方给出的系统需求:

- 8C16G

- Docker: v20.x.x+

- docker-compose: v2.4+

测试服务器docker-compose版本docker-compose version 1.28.3, build 14736152,脚本安装失败[Error] Internet unavailable.。

k8s部署¶

修改配置文件使用默认存储类,启动失败,pvc创建失败;容器镜像下载失败。